[2018.05.01]使用NMap批量扫描内网中 MS17-010(永恒之蓝)漏洞

封面配图 PID 49704025

明天考期中,但是呢,完全无法做到静下心来复习!!

想写点东西,随便写点吧

先前在网上找了很多扫描永恒之蓝漏洞的工具,但这些的效果并不是很好,光是探测网内开放端口的主机就耗费了三四分钟,还有个中途卡死了。最后呢,发现 Nmap 中已经附带了一个扫描脚本,效果还挺好,结合 Nmap 的扫描速度也可以接受

Nmap 官网下载: 链接在这

其中command-line版本解压即可使用,非常适合上传到远程肉鸡中扫描网络。

(但还是需要安装 vcredist 除外)(压缩包中有名为vcredist_x86.exe的安装包)

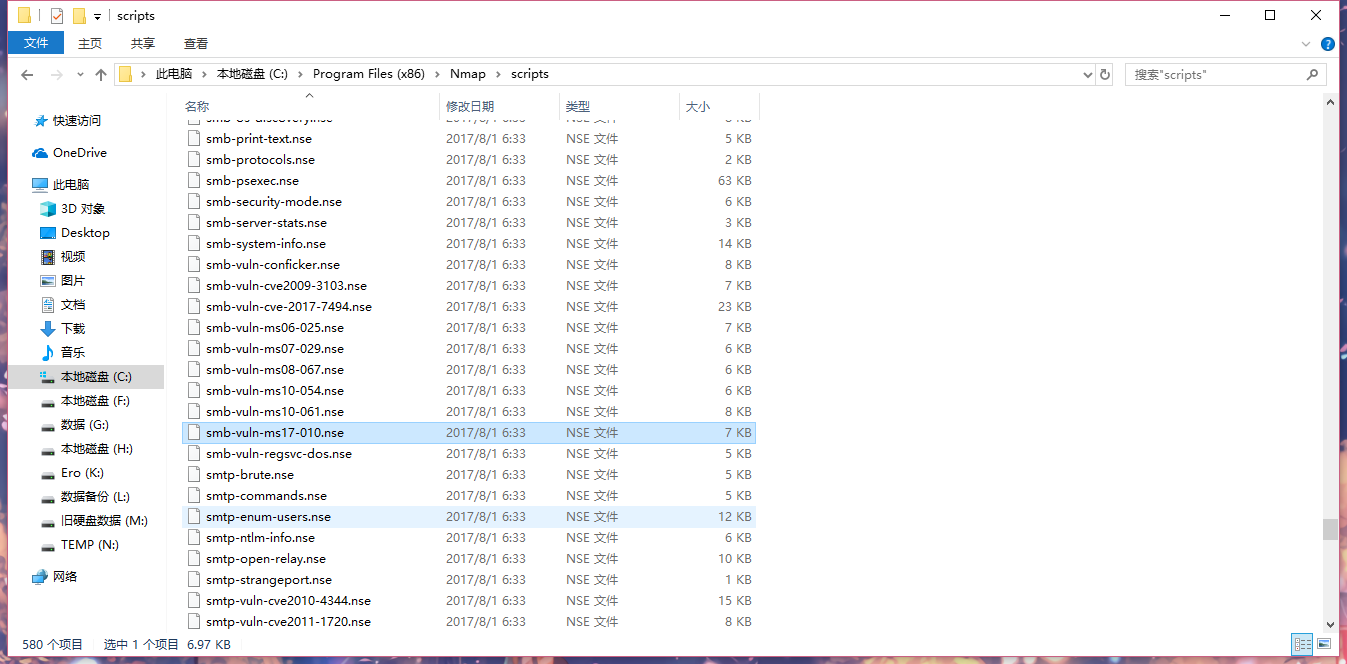

目前最新的版本(7.70)中已经带有了 MS17-010 的扫描脚本。没有的话可以到该脚本的 发布页面 下载,放入 Nmap 安装目录下的 scripts 文件夹即可

官网给出的扫描示例是:

nmap -p445 --script smb-vuln-ms17-010 <target>

其中

-p445 是指定只扫描 445 端口

扫描指定的 IP:

nmap -p445 --script smb-vuln-ms17-010 192.168.1.100

nmap -p445 --script smb-vuln-ms17-010 192.168.1.100 192.168.1.101 192.168.1.102

扫描一个网段:

例如扫描整个 192.168.1.X

nmap -p445 --script smb-vuln-ms17-010 192.168.1.0/24或者

nmap -p445 --script smb-vuln-ms17-010 192.168.1.0-254

nmap -p445 --script smb-vuln-ms17-010 192.168.1.0-192.168.1.254

Nmap 在扫描一个主机之前,会尝试 Ping 对面主机。如果没有回应,则默认该主机未上线.

如果主机开启了防 Ping(Windows Server 默认是开启了的)可以加上 -Pn 的参数扫描。

加上 -Pn 后扫描速度会比较慢就是了...

如果你想攻击目标主机,建议再加上-O的参数。(可能需要安装 Npcap,同样可以在压缩包中找到)

这样 Nmap 会自动探测对面的操作系统,以便接下来的注入攻击。

综合起来就是:

nmap -p445 -Pn -O --script smb-vuln-ms17-010 <目标>

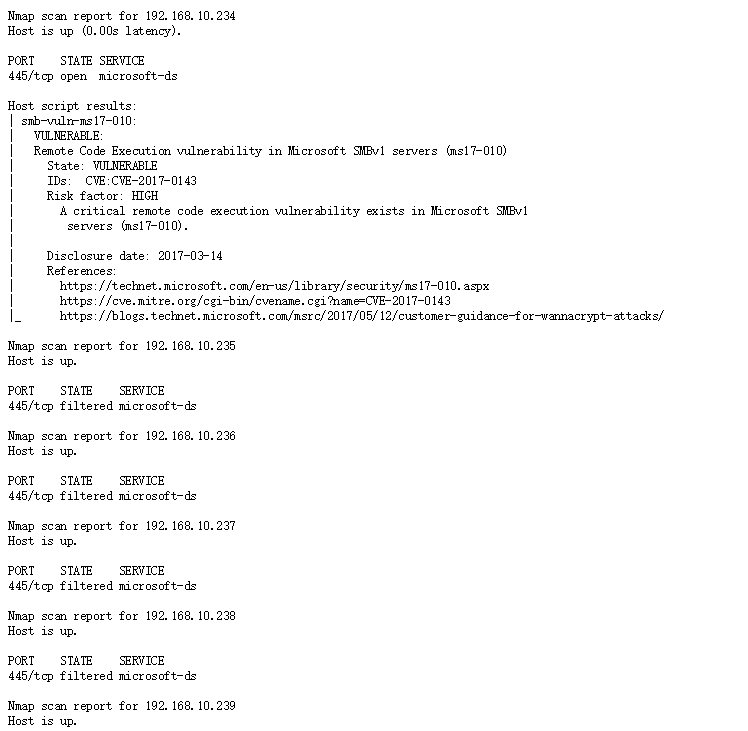

我在某台服务器中对着内网试了一下,部分结果如下

其中那个 192.168.10.234 的扫描结果中

STATE OPEN 表示 445 端口是开着的

Risk factor: HIGH 表示可被攻击,也就是没有安装更新

其他的主机中 STATE filtered 表示主机未上线或者有防火墙阻止了端口连接。

本文链接:https://blog.hiirachan.moe/archives/23.html

This blog is under a CC BY-NC-SA 3.0 Unported License

本站不提供任何可用于侵入、非法控制计算机信息系统的程序、工具

亦不提供非法定信道进行国际联网

This site is protected by reCAPTCHA and the Google Privacy Policy and Terms of Service apply.

baka

≧w≦